هوشمند سازی چیست؟

هدف تجهیزات هوشمند سازی ساختمان فراهم آوردن آسایش برای ساکنین ساختمان های مسکونی، اداری و تجاری است. با این حال، زیر سیستم های هوشمند سازی بسیار گسترده و نحوه پیاده سازی و ارتباط بین آن ها پیچیده است. هر کدام از تجهیزات هوشمند سازی ساختمان نیز زیر مجموعه ی این زیر سیستم ها قرار می گیرند.

در ادامه سعی داریم تا به معرفی برخی از زیر سیستم ها و تجهیزات هوشمند سازی ساختمان و BMS بپردازیم.

سیستم های امنیتی ضد سرقت و کنترل تردد ساختمان هوشمند

افزایش تعداد ساختمان ها نشانگر الزام محفاظت از آن ها توسط فناوری های هوشمند است. این سیستم ها شامل دو بخش هستند: قسمت فرستنده و قسمت گیرنده.

کاربر با در اختیار داشتن قسمت گیرنده می تواند در صورت وقوع هر تهدیدی از آن مطلع شود. بخش فرستنده را نیز می توان در نزدیکی اشیاء گرانبها که قصد حفاظت از آن ها را داریم، قرار داد.

سیستم های ضد سرقت طراحی شده اند تا سرقت را به میزان زیادی برای سارقان دشوار سازند. نوع سیستم پیاده شده اغلب بستگی به میزان در دسترس گذاشتن اشیاء دارد. به طور مثال نگه داشتن پول در جیب شلوار از گذاشتن آن در جیب کوله پشتی از لحاظ امکان دسترسی سارق، ایمن تر است و سطح سختی سرقت را افزایش می دهد.

همزمان با پیشرفته تر شدن سیستم های ضد سرقت، روش های سرقت نیز متنوع تر شده اند. به دلیل پیشرفت های صورت گرفته در هر دو بخش امکان دسترسی سارقان به شدت متغیر و وابسته به محیط است. به عنوان مثال درب های منازل و وسایل نقلیه در شهر های پر جمعیت در بسیاری از موارد بسته و قفل شده هستند و میزان سختی سرقت از آن ها بیشتر است.

سیستم های کنترل دسترسی ساختمان های هوشمند

وقتی صحبت از محافظت از ساختمان یا ساکنین آنجا باشد، سیستم های کنترل دسترسی (Access Control) یکی از راه حل های مناسب برای این کار هستند. اما سیستم های کنترل دسترسی تنها محدود به ورود و خروج افراد نمی شوند. این سامانه ها همچنین کمک می کنند تا اطلاعات شما از هر گونه نفوذی در امان بماند.

سطح دسترسی این سیستم ها بسته به نیاز شما می باشد .

انواع مختلف سیستم های کنترل دسترسی

به طور خلاصه ، کنترل دسترسی برای شناسایی افرادی است که کار خاصی را در یک محل انجام می دهند. این سیستم فقط به آن هایی که نیاز به ورود به درب یا محل کار را دارند اجازه ورود می دهد.

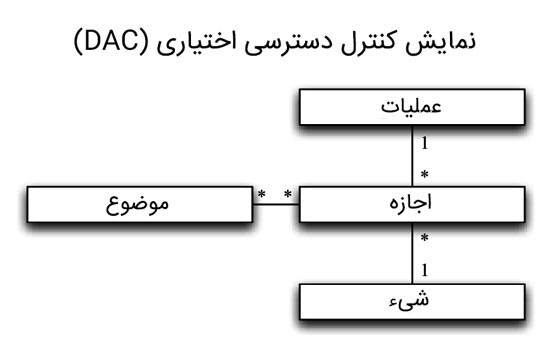

۱. کنترل دسترسی اختیاری (DAC)

کنترل دسترسی اختیاری (Discretionary Access Control) یک نوع سیستم کنترل دسترسی است که این امکان را به صاحب کسب و کار می دهد تا در مورد اینکه چه کسی اجازه ی ورود فیزیکی یا دسترسی شبکه ای به یک محل مشخص را داشته باشد تصمیم گیری کند. کنترل دسترسی اختیاری در مقایسه با سیستم های دیگر کمترین محدودیت را دارد. چرا که به فرد اجازه می دهد تا کنترل کاملی بر روی هر چیزی که صاحبش است یا نرم افزارهای مرتبط با آن ، داشته باشد.

نقص موجود در این سیستم آن است که کنترل کاملی برای کاربر نهایی فراهم می کند. به این صورت که خودش می تواند تنظیمات امنیتی را برای سایر کاربران معین کند. مجوزهای داده شده به کاربر نهایی ، به سایر برنامه هایی که او از آن ها استفاده می کند منتقل می شود. این امر می تواند به طور بالقوه منجر به اجرای بدافزار بدون اطلاع کاربر نهایی شود.

۲. کنترل دسترسی اجباری (MAC)

کنترل دسترسی اجباری (Mandatory Access Control) معمولاً در سازمان هایی که نیاز به تاکید بیشتر بر محرمانه بودن و طبقه بندی داده ها (به عنوان مثال مراکز نظامی) دارند، مورد استفاده قرار می گیرد. این سیستم به مالکینی که در سازمان ها به یک واحد دسترسی دارند، اجازه دخالت نمی دهد و فقط مدیریت سازمان کنترل های دسترسی را در اختیار دارد. سیستم کنترل دسترسی اجباری به طور کلی تمام کاربران نهایی را طبقه بندی می کند. سپس برچسب هایی را به آن ها ارائه می دهد تا از طریق دستورالعمل های امنیتی از پیش تعیین شده ، از دیوارهای امنیتی عبور کنند.

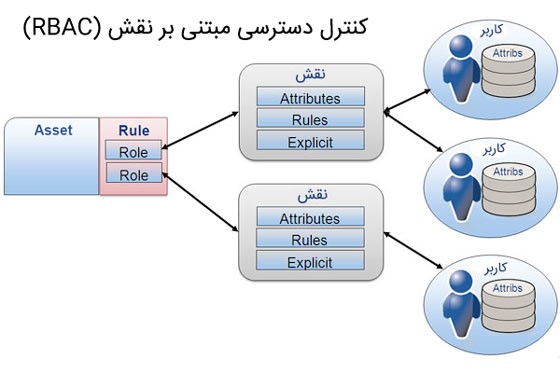

۳. کنترل دسترسی مبتنی بر نقش (RBAC)

سیستم کنترل دسترسی مبتنی بر نقش (Role-Based Access Control) نیز شناخته می شود ، یکی از پر کاربردترین سیستم های کنترل دسترسی است. این سیستم همچنان که در ساختمان های مسکونی محبوب واقع شده است، در محیط های کسب و کار نیز خواهان زیادی پیدا کرده است. در سیستم های RBAC دسترسی توسط مدیر معین می شود. این سیستم به شدت مبتنی بر نقش فرد در خانواده یا سازمان است. بنابراین، به جای اختصاص فردی به عنوان مدیر بخش امنیت، این نقش از پیش دارای مجوزهای کنترل دسترسی اختصاصی است. این سیستم باعث می شود که روند اعطای دسترسی بسیار ساده تر شود چرا که به جای اختصاص چندین فرد به دسترسی های خاص ، مدیر سیستم فقط باید دسترسی به نقش های خاصی را مشخص کند.

۴. کنترل دسترسی مبتنی بر مشخصه (ABAC)

در سیستم کنترل دسترسی مبتنی بر مشخصه (Attribute-based Access Control) یک الگوی کنترل دسترسی که به موجب آن حق دسترسی کاربران با استفاده از سیاست هایی که مشخصه های کاربر را ارزیابی می کند اعطا می شود.

۵. کنترل دسترسی مبتنی بر تاریخچه (HBAC)

در سیستم کنترل دسترسی مبتنی بر تاریخچه (History-Based Access Control) دسترسی براساس ارزیابی بلادرنگ تاریخچه فعالیت های گروه مورد نظر ، اعطا یا رد می شود. به طور مثال رفتار ، فاصله زمانی بین درخواست ها و محتوای آن ها.

به عنوان مثال ، اجازه دسترسی به یک سرویس خاص یا یک منبع داده ممکن است بر اساس رفتار شخصی به کسی داده شود یا خیر. مثلاً فاصله ی زمانی درخواست ، بیش از یک پرس و جو در ثانیه است.

۶. کنترل دسترسی مبتنی بر هویت (IBAC)

در کنترل دسترسی مبتنی بر هویت (Identity-Based Access Control) با استفاده از مدیریت این شبکه ، می توان به طور موثرتری فعالیت ها و دسترسی ها را بر اساس نیازهای شخصی مدیریت کرد.

۷. کنترل دسترسی بر اساس سازمان (OrBAC)

مدل کنترل دسترسی بر اساس سازمان (Organization-Based Access control) به طراح سیاست های سازمان اجازه می دهد تا یک سیاست امنیتی مستقل تعریف کند.

۸. کنترل دسترسی مبتنی بر قانون (RAC)

روش کنترل دسترسی مبتنی بر قانون (Rule-Based Access Control) عمدتاً مبتنی بر زمینه است. مثلاً به دانش آموزان اجازه می دهد تنها در یک زمان مشخص از آزمایشگاه استفاده کنند.

۹. کنترل دسترسی مبتنی بر مسئولیت پذیری

در این مدل ، دسترسی به اطلاعات براساس مسئولیت ها به نقش های سازمانی تعلق می گیرد.